Feedback

1. Global Services vs. Region-scoped

aws의 서비스는 대부분 region-scroped이다. region의 선택에 따라서 법률이 달라지고, 서비스의 종류가 달라지며, 그리고 비용도 다르다. global service는 그런 제약이 없으며, IAM이 global service의 한 예시이다.

2. OOO is one or more discrete data centers with redundant power, networking, and connectivity

region은 데이터 센터의 집합이며, region내에 여러개의 availibilty zone이 존재한다 (보통 3개). 각 availibilty zone은 1개 또는 그 이상의 데이터 센터를 소유한다.

Shared Responsibility Model

CUSTOMER:

responsibility for the security in the cloud

AWS:

responsibility for the security of the cloud

IAM

IAM = Identity and Access Management

Root account는 계정을 만들때만 사용한다. group은 user로만 구성되며, user는 여러 그룹에 속할 수 있다.

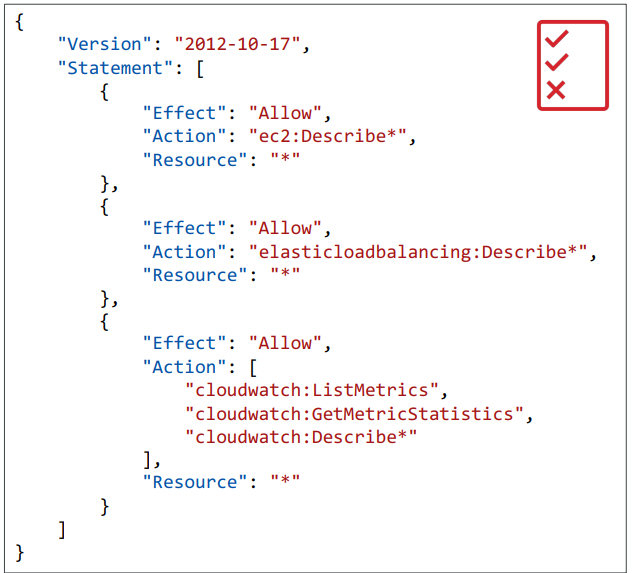

Permission

Group을 사용하면 user들의 권한을 효율적으로 관리 가능하며, 권한은 JSON형태로 기록한다. 사용자가 서비스를 남용한다면 큰 비용이 발생하기 때문에, AWS는 최소한의 권한만 부여한다. IAM에서는 특정 사용자가 사용한 서비스를 탐색 가능하다. 이 과정을 통해 사용자에게 필요한 권한만 부여되도록 조절할 수 있다.

How can users access AWS?

AWS에 접근하는 방법은 Consle, CLI, SDK 3가지가 존재하며, Console은 AWS 웹을 의미하고, CLI(명령줄 인터페이스)는 콘솔로 이용하는 방식, 그리고 SDK는 프로그래밍 언어 내에서 AWS를 이용하는 방식이다. CLI과 SDK는 사용하려면 Access Key가 필요한데, Access Key는 절대 타인에게 유출해서는 안된다. 만약, 지인이 AWS 이용이 필요하다면 새로운 Access Key를 발급해주는것이 옳다. Access Key ID는 username과 같은 것이고, Secret Access Key는 비밀번호와 같다.

Password & MFA (Multi Factor Authentication)

AWS 보안을 위한 2가지 수단으로, 비밀번호 설정과 MFA가 있다. 먼저, 보안을 강화하기위해서 비밀번호에 대한 요구설정을 강화할 수 있다. 예를들어, 대소문자 조합을 요구할수 있으며, 특수문자를 포함하라고 지시할 수 있다. 이렇게 기억하기도 힘든 비밀번호를 설정한다하더라도 비밀번호는 유출 될 수 있다. 이를 대비한것이 MFA이다. MFA는 다른 인증 도구를 이용해서, 추가적인 본인 확인 절차를 거치는 것이다. 이를 이용하면 비밀번호가 유출되더라도 MFA로 계정 보호가 가능하다. Root account 같은 경우 강력한 비밀번호와 MFA로 계정을 보호하는 것이 바람직하다.

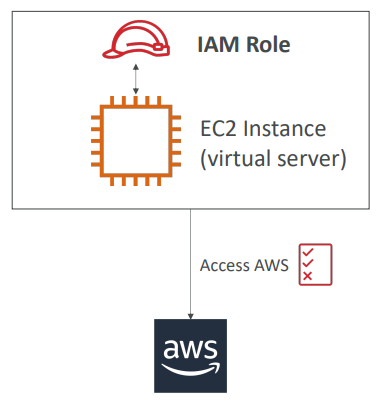

IAM ROLE

짧은 기간 자격 증명을 허용해서 원하는 작업 수행하는 방식이다. 간혹, IAM Role을 설정하지 않은 경우 EC2 instance에서 Access Key ID와, Secret Access Key를 입력하는 경우도 있는데 이는 잘못된 방식이다. 동일한 instance를 사용하는 다른 사용자가 Access Key를 회수해갈 수 있기 때문이다. 따라서, console에 Access key를 입력하는 것이아닌, IAM Role을 이용해서 원하는 작업을 수행하는것이 권장된다.

Some AWS service will need to perform actions on your behalf. To do so, we will assign permissions to AWS services with IAM Roles.

IAM Security Tools

IAM Credential Report (accout-level):

계정에 있는 사용자와 다양한 자격 증명

IAM Access Adivisor (user_level):

사용자에게 부여된 서비스 권한

사용되지 않은 서비스를 파악해서 최적화 가능

해당 서비스에 마지막으로 엑세스한 시간파악 가능

'aws' 카테고리의 다른 글

| [AWS] S3 (0) | 2022.12.22 |

|---|---|

| [AWS] Elastic Load Balancing & Auto Scaling Groups (0) | 2022.12.20 |

| [AWS] EC2 Instance Storage (0) | 2022.12.17 |

| [AWS] EC2 (0) | 2022.12.13 |

| [AWS] Clould Computing (0) | 2022.12.13 |

![[AWS] IAM](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdn%2FeeaGbZ%2FbtrTvkcWOuf%2FCUupm5LOX4Z8FgbaUTsBKk%2Fimg.png)